Chuyên viên bảo mật Google Tavis Ormandy đã khám phá một lỗi bảo mật nguy hiểm thuộc dạng "0-day" (*) có thể chiếm quyền quản trị, và công khai thông tin trước khi Microsoft khắc phục.

|

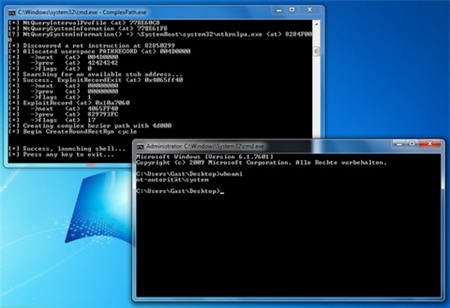

Thử nghiệm khai thác lỗi 0-day trong Windows được Tavis Ormandy công bố,

cho phép tài khoản "Guest" thực hiện các mã lệnh thuộc cấp độ quyền hạn

của tài khoản "Admin" - Ảnh: Heise Security |

Tavis Ormandy là một tên tuổi rất quen thuộc trong cộng đồng nghiên cứu bảo mật máy tính. Trong vài năm trở lại đây, Ormandy đã khám phá rất nhiều lỗ hổng bảo mật khác nhau. Bên cạnh đó, Ormandy cũng được biết đến với phong cách công bố lỗi rất ngắn gọn: trọn vẹn thông tin về lỗi. Điều này có ảnh hưởng ngay lập tức tới công ty phần mềm sở hữu sản phẩm mắc lỗi vì họ không được cảnh báo trước khi lỗi công bố ra bên ngoài, và kế đến là người dùng đang sử dụng sản phẩm đó, có thể gặp nguy khi tin tặc khai thác lỗi.

Tương tự, lỗi nguy hiểm trong hệ điều hành Windows được Ormandy khám phá trong tháng 5 cũng không được báo trước đến Microsoft, điều thường được giới nghiên cứu bảo mật thực hiện nhằm bảo vệ người dùng. Ormandy công bố toàn bộ thông tin lỗi trên blog và hệ thống nhận tin.

Thông thường, người phát hiện lỗi bảo mật sẽ cho nhà sản xuất thời hạn 60 ngày để khắc phục trước khi công bố thông tin lỗi. Tuy nhiên, chính sách mới của nhóm bảo mật từ Google đã giảm thời hạn này xuống còn 7 ngày. |

"Tôi không có nhiều thời gian rảnh để xử lý trên mã nguồn ngốc nghếch của Microsoft", Ormandy viết trong thông tin và còn công bố cách thức khai thác lỗi này. Theo Ormandy, việc công khai toàn bộ thông tin lỗi sẽ khiến Microsoft buộc phải xử lý, phát hành bản vá khắc phục nhanh nhất có thể.

Lỗi từ tính năng EPATHOBJ::pprFlattenRec trong nhân Windows. Nhóm bảo mật từ Heise Security đã thử nghiệm theo thông tin từ Ormandy cho biết, khi mở tập tin khai thác lỗi, nó sẽ thực thi một dòng lệnh có thể sử dụng để chạy các dòng lệnh tùy ý với quyền hạn ở cấp độ quản trị (quyền cao nhất để kiểm soát hệ thống), bất kể tài khoản đang dùng để tấn công là gì, kể cả một tài khoản "khách" (guest) ít quyền nhất.

Nguy hiểm hơn, với sự giúp sức của một hacker có bí danh progmboy, Ormandy đã phát triển tiếp một cách khai thác cấp độ cao hơn đối với lỗi này, và tiếp tục chia sẻ nó đến toàn bộ danh sách nhận tin từ blog của mình. Theo đó, nhiều cách thức khai thác lỗi ở các cấp độ đã được triển khai.

Tội phạm mạng có thể tạo ra một virus mới khai thác lỗi trên để vô hiệu hóa phần mềm anti-virus trên hệ thống mà không hề bị cản trở bởi UAC (chức năng xác nhận hành vi trên Windows, thường yêu cầu người dùng xác nhận "Yes/No" để cấp phép thực thi), hoặc chèn một mã độc rootkit vào sâu trong nhân hệ thống.

Microsoft hoàn toàn không hài lòng với quyết định của Ormandy và đây không phải lần đầu. Ba năm trước Microsoft cũng đã công khai chỉ trích chuyên viên bảo mật này.

Microsoft cho biết đã tiến hành xem xét về lỗi và có "biện pháp thích hợp" để bảo vệ khách hàng của mình. Hiện chưa có thời điểm cụ thể về bản vá sẽ được phát hành hay cách thức tự bảo vệ cho người dùng Windows.

(*) Lỗ hổng zero-day (hay 0-day) là cách gọi những lỗ hổng bảo mật bị kẻ xấu khai thác trước khi hãng phần mềm hay bộ phận an ninh có liên quan kịp nhận biết và tung ra cách khắc phục. Khi một lỗ hổng bị xếp loại “zero-day” có nghĩa phần mềm chứa lỗ hổng đó đã bị tấn công và khai thác. Nếu lỗ hổng được nhà sản xuất phát hiện trước khi bị kẻ xấu lợi dụng, nó sẽ không được gọi là “zero-day”.

Theo TTO